Die Sendung schließt nahtlos an den Vorgänger an. Im Datenkanal 21 sprachen wir hauptsächlich über SQL Injections und Cross-Side-Scripting (XSS). Diesmal wanderten wir grob an der Top Ten des Open Web Application Security Projekts entlang.

Zu Beginn der Sendung holten wir die Geschichte über der UEFI-Schlüssel raus, der auf einem frei zugänglichen Server lag. Über die Betrachtung von IT-Sicherheit als Prozess und den Demingkreis ging es dann weiter. Einen zweiten Kreis machten wir um das Erlernen einer Programmiersprache. Früher gab es so tolle Bücher, die versprachen, eine Sprache in Stunden oder höchstens Tagen zu erlernen. Heute gibt es Webseiten, die einen nachhaltigen Ansatz verfolgen.

Im weiteren Verlauf sprachen wir einzelne Einträge in den Top Ten an und erzählten etwas zu unseren Erfahrungen.

Download und Anhören

Musik

Jörg hat sich diesmal Van Syla rausgesucht. Wir spielten zuerst The Death of a Star. Als zweites Lied sollte in der Sendung Memories kommen. Vermutlich war das zu leise, denn in der Livesendung war plötzlich andere Musik (Notprogramm?) zu hören. Ich habe daher das Lied nachträglich in die Aufnahme reingeschnitten.

Shownotes

Continue reading "DK22: Schwachstellen im Web II (OWASP Top Ten)"

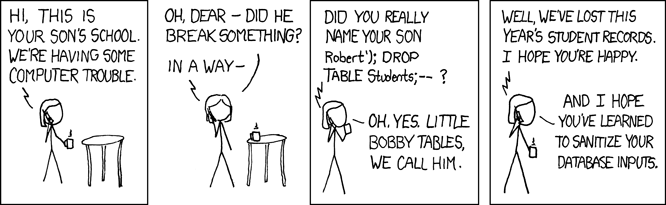

Diese Folge setzt unsere Betrachtungen von IT-Sicherheit fort. Nachdem wir mit dem Buffer Overflow einen Klassiker angesprochen haben, wenden wir uns in der Folge hauptsächlich der SQL Injection zu. Gegen Ende der Sendung kommen wir noch auf Cross Site Scripting (XSS) zu sprechen.

Zu Anfang gehen wir kurz auf Webanwendungen, PHP und SQL ein. Danach nähern wir uns der SQL Injection auf verschiedenen Wegen und erklären einige mögliche Schutzmechanismen. Über ein paar Umwege über Passwörter, Seitenkanalangriffe und HSTS kommen wir schließlich zu XSS.

Wir hatten ursprünglich vor, noch weitere Punkte mit in die Sendung zu nehmen. Aufgrund des Zeitmangels am Ende machen wir demnächst eine weitere Sendung zu dem Thema.

Zu Anfang der Sendung hatten wir ein paar Probleme mit dem Headset. Nach einem Tausch funktionierte dann alles problemlos.

Download und Anhören

Musik

Jörg suchte sich die zwei Titel, Electrolife und Aren’t you clever von Trancendam raus.

Shownotes

Continue reading "DK21: Schwachstellen im Web I (SQL Injection und XSS)"

Jörg und Jens waren dieses Jahr wieder zu Besuch bei den Chemnitzer Linux-Tagen. In der Sendung besprechen wir Vorträge, die wir besuchten bzw. die uns gefielen. Im Gegensatz zum letztjährigen Datenkanal haben wir keine Interviews geführt.

Jörg und Jens waren dieses Jahr wieder zu Besuch bei den Chemnitzer Linux-Tagen. In der Sendung besprechen wir Vorträge, die wir besuchten bzw. die uns gefielen. Im Gegensatz zum letztjährigen Datenkanal haben wir keine Interviews geführt.

Download und Anhören

Musik

In der Sendung spielten wir zwei Titel.

Shownotes

Continue reading "DK20: Chemnitzer Linux-Tage 2013"

Ich hörte kürzlich die erste Sendung des Lautsprechers. Tim Pritlove und Martin Pittenauer sprechen über Podcast-Feeds und -Formate. Insbesondere Martin stellt dabei die These auf, dass MP4 ein sinnvolles Format für Podcasts ist. Wie sieht es denn bei euch da draußen aus? Gibt es Formate, in denen ihr gern den Datenkanal herunterladen und anhören wollt? Bitte hinterlasst mal Kommentare zu der aktuellen Auswahl und zu euren Wünschen.

In der letzten Sendung sprachen wir über Sicherheitsschwankungen bei Software. Dabei kam uns die Idee, einzelne Probleme aufzugreifen und in einer eigenen Sendung zu besprechen. Der neunzehnte Datenkanal macht den Anfang mit Buffer Overflows oder zu deutsch Pufferüberläufen.

Am Anfang der Sendung kamen wir von leichtgewichtigen und simplen Protokollen zur Erschaffung einer besonders kleinen ELF-Datei. Die Brücke zum eigentlichen Thema bildete der Free-Your-Android-Workshop im Krautspace. Wir erklärten den Aufbau des Stapelspeichers (Stacks) und nutzten dieses Bild, um Pufferüberläufe zu erklären. Denn letztlich werden im Speicher Kisten aufeinander gestapelt. In den Kisten lagern nach unserem Bild Blätter. Die werden beschrieben und wenn der Schreiber nicht aufpasst, kleckst die Tinte bzw. er übermalt Blätter. Geschicktes Übermalen bzw. Klecksen legt die Grundlagen für einen erfolgreichen Exploit. Das Bild sollte schön klar machen, wie ein Buffer Overflow funktioniert. Wir schweifen an einigen Stellen immer mal auf diverse C-Funktionen und anderes ab.

Der Schutz vor derartigen Schwachstellen ist im letzen Viertel dran. Wir starten mit Kanarienvögeln und arbeiten uns über ASLR zum NX-Bit. Der Ausflug ist wieder ein wenig technischer. Aber mit dem obigen Erklärungen sollte das gut zu verstehen sein.

Im Rahmen der Sendung sprechen wir über die Datei /proc/self/maps. Unten finden ihr eine Beispielausgabe mit dem Befehl less. Ich habe die Speicheradressen mal in Rot eingefärbt. Das Feld rechts daneben sind die angesprochenen Zugriffsrechte.

00400000-00421000 r-xp 00000000 fe:01 58740 /bin/less

00620000-00621000 r--p 00020000 fe:01 58740 /bin/less

00621000-00625000 rw-p 00021000 fe:01 58740 /bin/less

00625000-0062a000 rw-p 00000000 00:00 0

01531000-01552000 rw-p 00000000 00:00 0 [heap]

7f1d90aa8000-7f1d90c28000 r-xp 00000000 fe:01 60787 /lib/x86_64-linux-gnu/libc-2.13.so

7f1d90c28000-7f1d90e28000 ---p 00180000 fe:01 60787 /lib/x86_64-linux-gnu/libc-2.13.so

7f1d90e28000-7f1d90e2c000 r--p 00180000 fe:01 60787 /lib/x86_64-linux-gnu/libc-2.13.so

7f1d90e2c000-7f1d90e2d000 rw-p 00184000 fe:01 60787 /lib/x86_64-linux-gnu/libc-2.13.so

7f1d90e2d000-7f1d90e32000 rw-p 00000000 00:00 0

7f1d90e32000-7f1d90e57000 r-xp 00000000 fe:01 14369 /lib/x86_64-linux-gnu/libtinfo.so.5.9

7f1d90e57000-7f1d91056000 ---p 00025000 fe:01 14369 /lib/x86_64-linux-gnu/libtinfo.so.5.9

7f1d91056000-7f1d9105a000 r--p 00024000 fe:01 14369 /lib/x86_64-linux-gnu/libtinfo.so.5.9

7f1d9105a000-7f1d9105b000 rw-p 00028000 fe:01 14369 /lib/x86_64-linux-gnu/libtinfo.so.5.9

7f1d9105b000-7f1d9107b000 r-xp 00000000 fe:01 60790 /lib/x86_64-linux-gnu/ld-2.13.so

7f1d910e8000-7f1d9125f000 r--p 00000000 fe:02 388520 /usr/lib/locale/locale-archive

7f1d9125f000-7f1d91262000 rw-p 00000000 00:00 0

7f1d91278000-7f1d9127a000 rw-p 00000000 00:00 0

7f1d9127a000-7f1d9127b000 r--p 0001f000 fe:01 60790 /lib/x86_64-linux-gnu/ld-2.13.so

7f1d9127b000-7f1d9127c000 rw-p 00020000 fe:01 60790 /lib/x86_64-linux-gnu/ld-2.13.so

7f1d9127c000-7f1d9127d000 rw-p 00000000 00:00 0

7fff5c705000-7fff5c726000 rw-p 00000000 00:00 0 [stack]

7fff5c7ff000-7fff5c800000 r-xp 00000000 00:00 0 [vdso]

ffffffffff600000-ffffffffff601000 r-xp 00000000 00:00 0 [vsyscall]

Download und Anhören

Musik

Wir waren bei der Sendung so in unser Gespräch vertieft, dass wir keine Musik spielten. Jedoch würde wahrscheinlich das Lied »Buffer Overflow« von Under The Hat ganz gut passen.

Shownotes

Continue reading "DK19: Der gemeine Buffer Overflow"

In der aktuellen Sendung haben wir über Sicherheitsprobleme und zum Teil allgemein Programmierfehler bei Software gesprochen. Über die Themen Pufferüberlauf und Code Injection kamen wir zu den Paketen des Todes. Damit ist nicht der Ping of Death gemeint, sondern eine Schwachstelle, die eine bestimmte Kombination von Mainboard und Netzwerkkarte angreift. Wir streifen die Themen Honeypots und Virenanalyse ein wenig. Schließlich fragen wir uns, wie man mit gefundenen Schwachstellen umgehen kann.

Letztlich haben wir mit der Sendung ein wenig an der Oberfläche gekratzt. Direkt in der Sendung haben wir daher beschlossen, dass wir einzelne Themen in den folgenden Sendungen vertiefen wollen.

Wundert euch nicht über den abrupten Start in die Sendung. Der Recorder im Studio hatte meine erste Einleitung nicht aufgenommen. Daher habe ich den Anfang ein wenig gekürzt.

Download und Anhören

Musik

Shownotes

Continue reading "DK18: Sicherheitsschwankungen bei Software"

In der nächsten Woche startet die 18. Sendung des Datenkanals. Jörg und ich unterhalten uns über Sicherheitsschwankungen bei Software. Wir wollen verschiedene Software besprechen und erklären, welche eventuellen Probleme es gab. Vielleicht auch, wie diese gelöst wurden. Wenn euch im Vorfeld eine besprechenswerte Software einfällt, hinterlasst bitte einen Kommentar.

Die Grafik unten stammt vom Veracode-Blog. Die Autoren haben sich so genannte Bug-Bounty-Programme angeschaut. Diese zahlen Geld, wenn ein Bug gefunden und gemeldet wird.

Continue reading "Ankündigung: Sendung 18 zu Sicherheitsschwankungen bei Software"