DK26: Live-Hacking

Im Laufe des Jahres sendeten wir verschiedene Beiträge zur IT-Sicherheit. Diese Sendung sollte ein wenig interaktiver verlaufen. Jens installierte dazu auf einem VServer ein Debian GNU/Linux. Dazu kam diverse Serversoftware, wie Apache, MySQL, SSH und anderes, sowie Wordpress, DVWA und kippo. Teile der installierten Software besassen Schwachstellen bzw. DVWA simuliert diverse Schwachstellen.

Die Aufgabe der Live-Hörer war es nun, das System anzugreifen. Zur Koordination der Angreifer richteten wir ein Pad ein. Dort sollten die Teilnehmer ihre Erkentnnisse eintragen und so effektiv arbeiten. Gleichzeitig hat das Pad einen Chat zur Koordination.

Zu Beginn der Sendung ist Jörg damit beschäftigt, die Zeit, die Jens zum Start des Systems braucht, zu überbrücken. Er erzählt einige Details zu Ringstrukturen im Betriebssystem und hält nochmal Rückschau auf die vergangenen Sendungen.

Als die ersten Teilnehmer Hand an das System legen, kommt recht schnell Nmap zum Zuge. Die detaillierte Ausgabe sah folgendermaßen aus:

PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.0p1 Debian 4 (protocol 2.0) | ssh-hostkey: 1024 73:76:69:d4:c9:ba:3c:1f:79:23:cc:c1:50:66:44:21 (DSA) |_2048 48:b2:35:16:07:15:87:d9:ed:b5:64:8f:a8:a3:f9:88 (RSA) 80/tcp open http Apache httpd 2.2.22 ((Debian)) |_html-title: Site doesn’t have a title (text/html). 111/tcp open rpcbind? | rpcinfo: | 100000 2,3,4 111/udp rpcbind |_100000 2,3,4 111/tcp rpcbind 2222/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.1 (protocol 2.0) | ssh-hostkey: 1024 c4:e8:bb:ad:3c:eb:01:47:07:8f:8d:15:f1:72:04:79 (DSA) |_2048 00:5b:b0:39:2d:b1:32:ac:06:85:6f:5f:71:63:52:29 (RSA) 3306/tcp open mysql MySQL (unauthorized) 5222/tcp open unknown 5269/tcp open unknown

Wir diskutieren die Ausgabe des Programmes und weitere Möglichkeiten von Nmap in der Sendung. In obiger Ausgabe fehlt beispielsweise der Port 2222. Dort lief das Programm kippo.

Unter anderen ist zu sehen, dass ein Webserver läuft. Das heißt, mit Hilfe eines Browsers kann man verschiedene Verzeichnisse und Dateien probieren. Automatisiert lässt sich dies auch mit w3bfukk0r durchführen. Dabei fanden sich die Unterverzeichnisse wordpress und dvwa.

Das installierte Wordpress war veraltet und hätte dem Angreifer ein paar Schwachstellen geboten. WPScan schaut sich eine Wordpress-Installation an und berichtet wahrscheinliche Schwachstellen.

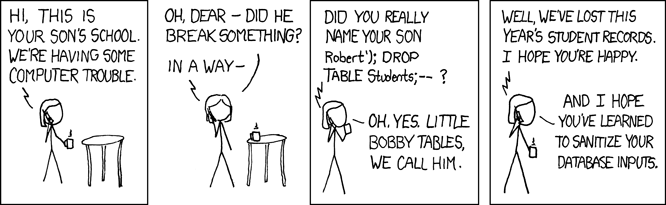

DVWA steht für Damn Vulnerable Web Application. Die Software bietet eine Vielzahl von klassischen Web-Schwachstellen wie SQL Injection, XSS usw. zum Ausprobieren.

Wir kommentierten die verschiedenen Funde und das wahrscheinliche Vorgehen. Einige Hörer wünschten sich später mehr solche Live-Hacks. Wir werden uns mal Gedanken dazu machen und vielleicht später wieder eine Sendung in der Richtung machen.

Download und Anhören

-

DK026-Live-Hacking.mp3 -

DK026-Live-Hacking.ogg -

DK026-Live-Hacking.opus - DK26-MP3 als Torrent

- DK26-OGG als Torrent

Musik

In der Sendung gab es das Lied Last War von Platinum Sky.

Shownotes

Die Shownotes müssen noch geschrieben werden. ![]()